Últimamente, el término troyano ha adquirido una nueva dimensión y es algo que asusta bastante a los usuarios de tecnología y smartphones. Y el último que ha salido y hay que tener en cuenta es el de Herodotus, un troyano bancario para Android que adopta un comportamiento casi humano para evadir detección. A lo largo de este artículo veremos qué es, cómo opera, por qué representa un riesgo y qué podemos hacer para protegernos.

¿Qué entendemos por troyano bancario?

Un troyano bancario es un tipo de malware cuyo objetivo es sustraer credenciales, acceder a aplicaciones financieras o generar transferencias fraudulentas desde la víctima. Según expertos de seguridad, estos programas se instalan haciéndose pasar por software legítimo o mediante técnicas de ingeniería social.

Algunas de sus características más comunes:

- Suplantación de aplicaciones o servicios confiables.

- Abuso de permisos, servicios de accesibilidad o superposiciones (overlays).

- Intercepción de mensajes SMS o códigos de doble factor (2FA).

- Control remoto del dispositivo o manipulación automática de apps bancarias.

Presentación de Herodotus: el troyano que “escribe” como humano

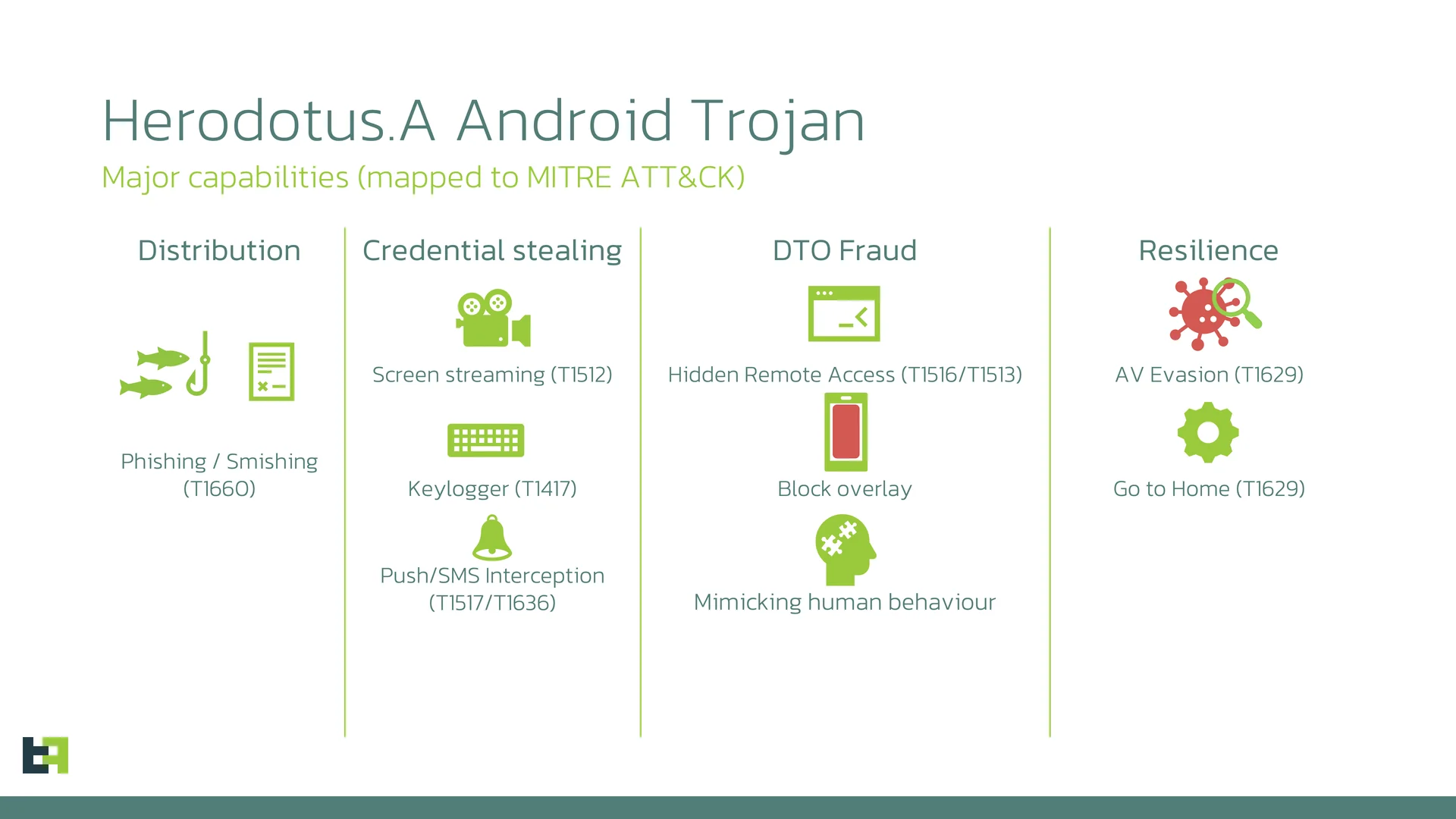

Recientes investigaciones de la firma ThreatFabric han documentado un nuevo malware para Android al que han llamado Herodotus. Este troyano se diferencia de sus predecesores en que simula la interacción humana al teclear, desplazarse y manipular el dispositivo, lo que dificulta su detección.

Algunos datos relevantes:

- Está diseñado para dispositivos Android —particularmente desde la versión 13 en adelante—.

- Distribuido a través de campañas de smishing (mensajes de texto fraudulentos que inducen a

- Una de sus funciones distintivas: introduce retrasos aleatorios entre 0,3 y 3 segundos al ingresar cada carácter, simulando el ritmo natural de un humano.

Cómo opera Herodotus: paso a paso

1. Vector de entrada e instalación

La campaña suele comenzar con un SMS que simula proceder de una entidad confiable. Ese mensaje incluye un enlace que descarga un “dropper” personalizado. Este instalador solicita permisos de Accesibilidad, uno de los más sensibles en Android, para tomar control del dispositivo.

2. Elevación de privilegios y ocultación

Una vez que el dropper obtiene los permisos necesarios, Herodotus despliega una superposición en pantalla (overlay) que aparenta un estado de “procesando” o “cargando” para ocultar al usuario la actividad maliciosa que se desarrolla en segundo plano.

3. Toma de control y robo de credenciales

Con el smartphone comprometido, los operadores pueden:

- Detectar cuándo se abre una aplicación bancaria o de criptomonedas.

- Mostrar una pantalla falsa para capturar usuario/contraseña.

- Intercepción de SMS o códigos 2FA.

- Usar el portapapeles o simular escritura mediante accesibilidad para evitar errores tipográficos.

4. Mimetismo humano y evasión de detección

Lo que hace especialmente sofisticado a Herodotus es su módulo de “text delayed input”. En lugar de inyectar texto de forma instantánea —algo que muchos sistemas de detección de fraude identifican como bot—, introduce pausas aleatorias entre cada carácter, simulando el tiempo que tardaría un ser humano en escribir. Esto ayuda a esquivar defensas basadas en biometría de comportamiento.

Por qué representa un riesgo significativo

Hay varios motivos que amplifican la peligrosidad de este troyano:

- Su objetivo son apps bancarias y servicios financieros, lo que implica alto valor para los atacantes.

- El uso del modelo MaaS (malware-as-a-service) permite que varios grupos de cibercriminales lo empleen, multiplicando su alcance.

- La combinación de toma de control del dispositivo (Device-Takeover) con mimetismo humano reduce la eficacia de muchas soluciones de detección tradicionales.

- Puede afectar a usuarios de países como Italia y Brasil en campañas iniciales, lo que indica expansión internacional.

¿Cómo protegerse frente a amenazas como Herodotus?

La defensa frente a un troyano bancario como Herodotus exige abordaje en varios frentes:

- Descargar apps únicamente desde tiendas oficiales. Evitar instalar APKs desconocidas o seguir enlaces dudosos.

- No conceder permisos de Accesibilidad o instalación de fuentes desconocidas salvo que realmente entiendas la necesidad.

- Activar herramientas de seguridad del sistema, como Google Play Protect en Android, y mantener el sistema actualizado.

- Evitar abrir enlaces enviados por SMS o correo inesperados, sobre todo si implican descarga de aplicaciones.

- Habilitar autenticación de múltiples factores (MFA) en servicios bancarios, aunque no garantiza total inmunidad.

- Para entidades financieras: monitorizar el entorno del dispositivo (telemetría, comportamiento de accesibilidad), y no confiar únicamente en patrones clásicos de entrada de teclado o velocidad de escritura.

Tabla resumen: características clave de Herodotus

| Elemento | Detalle |

|---|---|

| Vector | SMS de smishing + enlace a dropper |

| Sistema objetivo | Android 13+ (y versiones anteriores observadas) |

| Permisos clave | Accesibilidad, instalación de fuentes desconocidas, superposiciones |

| Técnica distintiva | Retardos aleatorios 0,3-3 s entre caracteres de escritura |

| Modelo de negocio | MaaS – malware ofrecido a terceros |

Reflexiones finales

Con la aparición de amenazas como Herodotus, el mundo del malware bancario móvil está mostrando un nuevo paso evolutivo: los ataques ya no sólo se basan en robo de credenciales mediante técnicas clásicas, sino que buscan evadir los sistemas de detección comportamental imitando al usuario legítimo. Para profesionales del marketing digital, seguridad informática o usuarios finales, esto implica que no basta con confiar en los métodos tradicionales de defensa.

Resulta esencial adoptar una mentalidad de “defensa en profundidad”: educación del usuario, control de permisos en el dispositivo, vigilancia del entorno de ejecución de las apps y colaboración entre la banca, el proveedor de dispositivos y el fabricante del sistema operativo.

Si gestionas una aplicación financiera, considera que una amenaza de este tipo puede afectar tanto al cliente final como a la reputación de la entidad. Si eres un usuario, ten en cuenta que aunque realices buenas prácticas, el riesgo no desaparece: se trata de estar un paso adelante.

En breve seguiremos de cerca esta familia de malware y sus variaciones. Mantente informado, revisa los permisos de tus apps, actualiza tu sistema y nunca subestimes un SMS que “te pide” instalar algo.

Y tú, ¿ Qué opinas ?

0 Comentarios

Productos Destacados de nuestra Tienda

Consulta todos nuestros productos, gadgets y accesorios informáticos en la Tienda Online.